Il y a quelques semaines, la nouvelle avait fait grand bruit. Des plans de sécurisation des futurs Jeux Olympiques de Paris avaient été volés sur une clé USB. Au-delà de l’incident, on peut se demander comment des documents confidentiels peuvent encore terminer sur ce type de support. Et ce qui peut justifier un tel usage. Démystification d’une (mauvaise) habitude informatique.

Soyons honnêtes, lorsque les clés USB sont apparues, au tout début des années 2000, tout le monde ne jurait que par cela. Gadget magique, elles permettaient de stocker des volumes importants, et de s’échanger des fichiers facilement. Il faut dire qu’à cette époque, les disques durs n’étaient pas aussi gros. Et qu’Internet débutait à peine, avec des débits très faibles. Pour transférer vite fait bien fait, la clé USB était donc une sorte de Graal.

Oui mais voilà, les temps ont changé. Notre monde s’est numérisé à vitesse grand V, et nos appareils se sont multipliés. L’exposition aux menaces informatiques a augmenté de façon exponentielle à mesure que nos échanges digitaux explosaient, portés par l’essor d’Internet. Assez paradoxalement, l’interconnexion omniprésente n’a pas complètement tué la clé USB, même si avouons-le, elle n’est plus la compagne indispensable d’il y a vingt ans.

Il s’agit même d’un vecteur de danger puissant, bien que moins répandu maintenant. Pourquoi ? Parce que les menaces n’ont jamais été aussi présentes et que la facilité de mise en œuvre de cet outil le rend d’autant plus vulnérable. Passons en revue pourquoi.

Amovible la clés USB ? C’est bien le souci…

Cela peut paraître évident, mais le premier inconvénient de la clé USB réside dans son côté amovible. Sa force est donc aussi sa faiblesse. A l’instar d’un téléphone mobile, elle contient des données, et on peut l’emporter facilement. Mais contrairement à un smartphone, elle présente peu de protections. Sa taille joue aussi autant en sa défaveur qu’en sa faveur. Les dernières clés USB ne sont pas plus grosses qu’un ongle de doigt, et finissent facilement au fond d’une poche. Bref, cela reste donc le média idéal pour un vol de données.

On pourrait s’en moquer si ce support était protégé d’une quelconque façon. Reprenons l’analogie avec le smartphone : s’il est équipé d’un PIN code (ou mieux, d’un mot de passe), l’accès aux données est impossible (sauf en cas de démontage). Mais qui protège naturellement une clé USB avec un mot de passe ? Pas grand-monde, soyons honnêtes. Pourtant, la solution existe, notamment si vous utilisez déjà BitLocker sur votre poste de travail : il vous est possible de protéger les clés par un mot de passe. Cela constitue donc une première barrière, même si elle n’est pas idéale car vous devez gérer et partager ce code.

Une clé USB n’est pas un appareil géré. Elle est complètement autonome, et sa sécurité est laissée au bon vouloir de celui qui la détient.

L’avantage du smartphone sur la clé USB réside aussi dans la disponibilité d’outils de gestion à distance qui forcent certains paramètres de sécurité. Comme la présence d’un PIN code, on y revient. Ou encore l’impossibilité de lire les supports amovibles. La clé USB, elle, est complètement passive. Vous ne pourrez rien lui imposer à distance, et sa protection incombe uniquement au bon vouloir de son propriétaire ou de celui qui la possède.

La sécurisation d’une clé USB avec un code apporte en fait une double protection. Elle en empêche l’accès dès son introduction dans un appareil hôte. Mais surtout, ce mot de passe est une clé de décryptage des fichiers. Cela signifie que toutes les données qui s’y trouvent sont encodées. Là encore, il ne faut pas rêver. Non seulement, l’habitude n’est pas de crypter les clés. Mais avec un peu de patience, le moindre hacker pas trop mal équipé pourra casser un code qu’on imagine peu complexe.

La clé USB, ou le royaume des virus en tous genres

En dehors des cas de vol ou de perte, qui nous ont amené à ces réflexions, n’oublions pas que la clé USB peut être, surtout, le vecteur de logiciels qui ne vous veulent pas que du bien. Qu’il s’agisse de virus, de logiciel malveillant ou de rançongiciel, la possibilité de se connecter directement et sans trop de contrainte à n’importe quel ordinateur fait de la clé USB un support de choix pour infecter une machine. Et si possible, le plus silencieusement du monde.

Les plus perspicaces feront remarquer que la plupart des machines sont maintenant équipés de logiciels antivirus. C’est tout à fait juste. Mais là encore, leur exécution ou leur configuration est laissée à la libre appréciation du propriétaire de la machine. En dehors d’une gestion d’entreprise sérieuse en tout cas. En effet, rien n’empêche un utilisateur de désactiver le scan automatique de l’antivirus à la connexion à son appareil. Pour résumer, une clé USB protège tout aussi mal les données qu’elle contient que les ordinateurs auxquels elle s’arrime…

Si les appareils sont mieux protégés manière générale, rien ne garantit que c’est le cas pour tous les appareils que votre clé aura croisé dans dans sa vie.

Alors, quelles solutions ? Lors de la publication de l’incident des données des JO, il était étonnant d’entendre que des sanctions pourraient être prises contre l’utilisateur peu prudent qui aurait égaré le stick mémoire. Choquant, non ? Il aurait été plus efficace – et juste – de pointer du doigt le service informatique qui lui a permis de continuer à utiliser un média aussi peu fiable et sécurisé.

Pour parer la menace : une gestion efficace des appareils

Car il est évidemment possible d’éviter tout simplement son usage. En interdisant par exemple la lecture de supports de stockage amovibles. Ou l’évasion de données considérées comme sensibles sur des supports qui ne sont pas sous le contrôle de l’entreprise. Pour peu qu’on dispose de règles de gestion informatique dignes de ce nom.

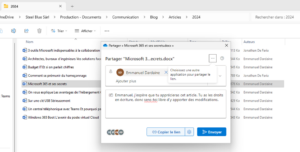

Un exemple ? Microsoft, grâce à sa technologie DLP – Data Loss Prevention – permet de fixer des règles qui attribuent aux fichiers des niveaux de confidentialité. Soit manuellement, soit automatiquement sur la foi de la reconnaissance de champs spécifiques (par exemple, un numéro de carte de crédit). En fonction du niveau assigné, les actions réalisables sur le fichier seront plus ou moins nombreuses. Allant même jusqu’à en interdire le copier/coller.

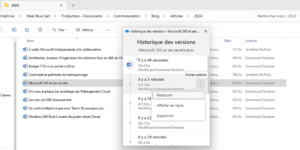

De même, la gestion des appareils à distance – ou MDM, Mobile Device Management – permet de régler finement le comportement des appareils vis-à-vis des clés de stockage. Avec un panel de règles allant du scan antivirus automatique et systématique au blocage pur et simple de ce type de support. C’est d’ailleurs cette dernière règle que nous mettons en œuvre par défaut chez tous nos clients. Même si certains d’entre eux nous demandent ensuite de faire quelques exceptions. Nul n’est prophète en son pays… et le chemin est encore long !

Emmanuel Dardaine

Vous aimeriez vous aussi vous débarrasser de ces clés USB ? Demandez-nous comment !